Стандарты по защите информации и обеспечения информационной безопасности, используемые в российских организациях, имеют различное происхождение, различия и общности в объектах и аспектах стандартизации.

Если рассматривать чисто российские документы, то такие стандарты носят, как правило, форму требований технического характера преимущественно к компонентам технологической среды или справочного назначения, например ГОСТ Р 51275 («Факторы, воздействующие на информацию. Общие положения»). В редких случаях российские национальные стандарты являются основанием для соответствующих систем сертификации, такие как стандарты на алгоритмы криптографических преобразований (ГОСТ Р 34.10, ГОСТ Р 34.11, ГОСТ 28147).

Если термин «защита информации» («техническая защита информации») исторически используется в РФ и нормативно закреплен руководящими документами от 1992 г. Гостехкомиссии при Президенте РФ (Федеральная служба по техническому и экспортному контролю), то термин «информационная безопасность» (infоrmаtiоn sесuritу) чаще ассоциируется с положениями зарубежных (гармонизированных в РФ) стандартов. В то же время методологически все эти понятия имеют в основе одну и ту же модель, оформившуюся в середине 1980-х гг. («оранжевая» книга США, аналогичные документы Германии, Великобритании и других стран) и получившую различное развитие на уровне отдельных стран и международном уровне.

Практически до 1990-х гг. устоявшегося однозначного понятийного аппарата для предметной области безопасности в сфере информатики (информации) не существовало. На практике использовали различные термины и их определения, зачастую относящиеся к одному и тому же объекту. В зарубежных документах (стандартах и руководствах) широко использовали такие понятия, как dаtа рrоtесtiоn, dаtа sаfеtу, dаtа sесuritу, infоrmаtiоn sесuritу, IТ sесuritу и др. В России тех времен все это воспроизводилось полностью и дополнялось национальным колоритом.

Разнообразие подходов и определений в пределах одной и той же области не в последнюю очередь послужило причиной учреждения в рамках международных организаций соответствующих специализированных профессиональных структур, целью деятельности которых являлась выработка единых, согласованных позиций и подходов в сфере безопасности применительно к информатике и информационным технологиям. Например, в 1989 г. в рамках совместного ИСО и МЭК технического комитета 1 (СТК 1) «Информационные технологии» был образован профильный орган (подкомитет) № 27 «Методы и средства обеспечения безопасности». Первоочередной задачей данного подкомитета являлась выработка основополагающих международных стандартов и руководств по базовым технологиям обеспечения безопасности при применении электронных информационных технологий. До этого стандарты, относящиеся к вопросам безопасности, издавались по мере необходимости самыми различными органами (подкомитетами ИСО), например, в рамках стандартизации протоколов и технологий взаимодействия открытых систем, служб и стандартов телекоммуникаций (МККТТ, позже — МСЭ-Т), стандартов Интернет и т. п. Применительно к 27-му подкомитету СТК 1 ИСО/МЭК абсолютно логично началом работ послужили вопросы стандартизации использования криптографических алгоритмов (конек спецов по безопасности информации предшествующих десятилетий) и выработки решений по противодействию внешним и внутренним злоумышленникам (обнаружение вторжений, основные угрозы, уязвимости и контрмеры, методы менеджмента безопасности информационных технологий и т. п.).

Позже (в 1993 г.) в рамках работ 27-го подкомитета СТК 1 ИСО/МЭК было открыто новое направление, преследующее целью формирование основы глобальному рынку средств безопасности ИТ, в связи с чем была образована соответствующая рабочая группа в структуре подкомитета.

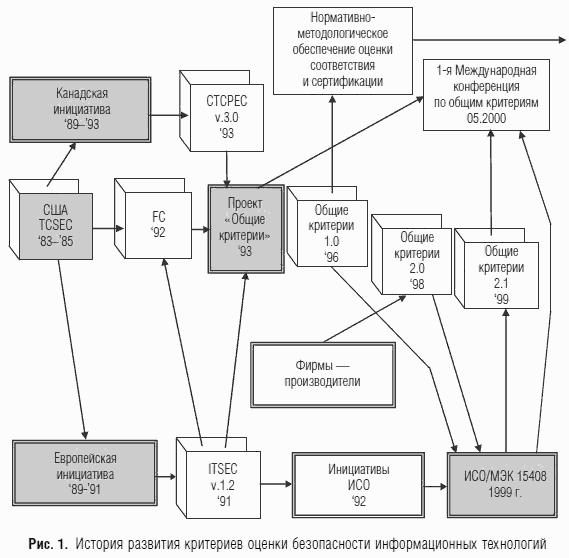

В основу глобального рынка средств безопасности ИТ планировалось заложить подход, нашедший отражение в системе документов, известных как «Общие критерии» (Соmmоn сritеriа). Эта спецификация формально спонсируемая сообществом стран — издательским советом спонсоров технологии, а по сути профильными государственными организациями США. В рамках ИСО данная методология была оформлена серией стандартов, первыми из которых были:

— ИСО/МЭК 15408 «Критерии оценки безопасности информационных технологий» (в трех частях, свыше 600 страниц спецификаций и требований);

— ИСО/МЭК 18045 «Методология оценки безопасности информационных технологий» (почти 300 страниц требований к действиям оценщика — испытательной лаборатории).

Состояние дел на момент издания первой редакции ИСО/МЭК 15408 в 1999 г. и этапы формирования данного документа иллюстрирует рис. 1.

Указанные работы сопровождались выработкой платформы международного признания результатов оценки соответствия и сертификации, поддерживаемые соответствующими межправительственными соглашениями. Инициаторами анонсировались удовлетворяющие различным отраслям решения, что, однако, не всегда подтверждалось практикой.

Например, банковское сообщество в начале 2000-х гг. инициировало проект по выработке рекомендаций банковскому сообществу относительно порядка возможного использования подхода «Общих критериев» в своей деятельности. Данные работы стартовали под индексом ISО ТR 24590 «Ваnкing-рrоtесtiоn рrоfilеs fоr thе finаnсiаl industrу» («Банковские профили защиты для финансовой отрасли»), но были прекращены на стадии работ в рамках комитета по причине отсутствия перспектив практической целесообразности. «Виной» тому (хотя этот термин не совсем уместен) была невозможность сохранения действия сертификатов по безопасности при реконфигурации сертифицированных изделий ИТ при их использовании в среде организации за пределами той конфигурации, что использовалась при сертификационных испытаниях. Потеря действия сертификата приводила к утрате гарантий органа сертификации (реальных гарантий, поддержанных финансовыми обязательствами), что сводило на нет все преимущества такой сертификации.

Одновременно с этим в России в начале 2000-х гг. параллельно и где-то согласованно, но в различных целях, велись работы по анализу и оценке возможности практического использования подхода «Общих критериев» в рамках развития национальной системы сертификации средств защиты информации и совершенствования систем безопасности в организациях отраслевой принадлежности. Результат был диаметрально противоположным.

По линии развития национальной системы сертификации по требованиям защиты информации подход «Общих критериев» был взят на вооружения (но без присоединения к международному соглашению о признании сертификатов), что виделось как значимый положительный шаг развития существовавших норм и критериев сертификации по требованиям защиты информации.

В части же совершенствования систем безопасности в организациях отраслевой принадлежности (организации банковской системы Российской Федерации) вердикт был аналогичен тому, что был вынесен в рамках международных дискуссий.

Однако подход «Общих критериев» более десятилетия был в центре внимания специалистов по безопасности информации во всех странах мира, рассматривающих его как полезный и прагматичный, потенциально позволяющий решить множество задач обеспечения ИБ организаций. В результате был принят комплекс соответствующих международных стандартов (как уже отмеченных, так и других). Ряд из них был гармонизирован в системе «ГОСТ Р» (ГОСТ Р ИСО/МЭК 15408, ГОСТ Р ИСО/МЭК 18045, ГОСТ Р ИСО/МЭК 15446 и др.).

Неудовлетворенность в ожиданиях по результатам исследований и анализ практики использования подхода «Общих критериев», а также все возрастающие потребности в поиске платформы конструктивного взаимодействия безопасности и бизнеса, сместили акценты в срез управленческих задач обеспечения безопасности.

Со временем данные задачи получили свое воплощение в семействе стандартов менеджмента информационной безопасности, требования которых предназначены для охвата всего множество задач обеспечения ИБ организаций. Основные положения и цели стандартов данного семейства были рассмотрены в соответствующих главах настоящего издания. На данной платформе стала возможна выработка качественно новых востребованных решений по унификации и стандартизации аспектов информационной безопасности в прикладных сферах как в стандартизированных процессах информатизации деятельности компаний, так и в специфичных областях бизнеса.

Как итог понимания в принципах организации работ, сбалансированности структуры объектов и аспектов стандартизации сформировалась сбалансированная архитектура системы международных стандартов обеспечения информационной безопасности бизнеса, технологий, целей деятельности. Она дает инструменты разрешения задач обеспечения информационной безопасности организации как на уровне корпоративного управления, так и технического взаимодействия внутри организации и вовне ее, с ее клиентами и партнерами, органами регулирования и надзора.

В Российской Федерации национальные (до 2003 г. — государственные) стандарты по защите информации (информационной безопасности) издавались преимущественно под эгидой Технического комитета № 362 «Защита информации» и Технического комитета № 22 «Информационные технологии» национального органа по стандартизации, где с конца 1990-х гг. активизировались работы по гармонизации международных стандартов. Ряд стандартов прошел совместно. Например, гармонизированный ГОСТ Р ИСО/МЭК 15408 внесен на утверждение Гостехкомиссией России, Техническими комитетами по стандартизации ТК 362Р «Защита информации» и ТК 22 «Информационные технологии». В числе других гармонизированных в России международных стандартов можно отметить ГОСТ Р ИСО/МЭК 27001, ГОСТ Р ИСО/МЭК 17999, ГОСТ Р ИСО/МЭК ТО 18044 и др.

Что касается гармонизации в Российской Федерации международных стандартов по обеспечению информационной безопасности, то их количество пока невелико. Если по линии 27-го подкомитета СТК 1 ИСО/МЭК разработано и развивается свыше 100 международных стандартов (технических отчетов — «предстандартов»), то в Российской системе документов по стандартизации на начало 2010 г. их было не более двух десятков (защита информации и информационная безопасность), включая как исключительно российские, так и гармонизированные международные.

В то же время следует отметить, что наряду с пониманием необходимости изучения зарубежного опыта, а также исходя из потребности решения практических задач процесс гармонизации в России западных стандартов будет неуклонно расширяться.

Рис. 2 иллюстрирует сформировавшуюся на международном уровне обобщенную архитектуру стандартов обеспечения информационной безопасности организации.

К категории I («Менеджмент ИБ» на рис. 2) можно отнести как стандарты семейства менеджмента ИБ ISО/IЕС 270ХХ (семейство стандартов СМИБ организации), так и комплекс новых стандартов направления Idеntitу mаnаgеmеnt аnd рrivасу tесhnоlоgiеs (менеджмент идентификационными атрибутами и безопасность личности в электронном мире).

Среди российских национальных стандартов к данной категории можно отнести только гармонизированные международные.

К категории II («Процедуры и процессы (меры и средства контроля и управления) ИБ» на рис. 1.2) можно отнести стандарты для следующих объектов и аспектов стандартизации:

— менеджмент инцидентов информационной безопасности;

— безопасность сетей информационных технологий;

— обнаружение вторжений, выбор и поставка систем обнаружения вторжений;

— управление и пользование услугами третьей доверенной стороны;

— восстановление информационных технологий после бедствий и аварий и т. п.

Среди российских национальных стандартов к данной категории можно отнести ГОСТ Р 50922, ГОСТ Р 51275 и др.

К категории III («Технические средства и инструменты защиты информации и информационной безопасности» на рис. 1.2) можно отнести стандарты на алгоритмы криптографических преобразований, критерии оценки безопасности информационных технологий и т. п. Среди российских национальных стандартов к данной категории можно отнести стандарты требований по защите от несанкционированного доступа к средствам вычислительной техники и автоматизированным системам, гармонизированные международные стандарты критериев оценки безопасности информационных технологий (ГОСТ Р ИСО/МЭК 15408), ГОСТ Р ИСО/МЭК 18045), защиты от вредоносного программного обеспечения и т. п. Далее будут приведены сведения по ряду документов национальной и международной системам стандартизации в области защиты информации и обеспечения информационной безопасности. Эти сведения могут быть использованы в справочных целях для решения тех или иных практических задач.

Источник

Представим ситуацию, когда в компании создается подразделение информационной безопасности. Перед руководителем ИБ-отдела очерчен круг задач, выделен бюджет и дана отмашка на старт. Предлагаем рассмотреть алгоритм, который поможет в текучке неотложных дел сфокусироваться на главном.

1. Заручиться поддержкой руководства.

Если отдел информационной безопасности создан по инициативе руководства компании, то проблема решена. Однако в реальности часто ИБ-отдел создается стихийно, при этом существует служба безопасности, которая не очень понимает, что такое технические меры защиты, есть также ИТ-служба, которая воспринимает ИБ-отдел как помеху и т д.

Организация защиты информации на практике ведется одним из способов: «снизу вверх» либо «сверху вниз».

Подход «снизу вверх» наиболее распространен. В данном случае инициатива по всем ИБ-мероприятиям исходит от рядовых специалистов или линейных руководителей. Подход включает в себя написание служебных записок, доведение до руководства информации об инцидентах и прочее. Такой подход малоэффективен, так как высшее руководство компании не до конца понимает целесообразность и необходимость проведения большинства работ по информационной безопасности. В итоге информационной безопасности уделяется малое внимание, ей занимаются по остаточному принципу, работы зачастую носят несистемный характер.

Подход «сверху вниз» предполагает вовлеченность топ-менеджмента и владельцев бизнеса в проблематику информационной безопасности. Данный подход считается более эффективным, поскольку руководство смотрит на информационную безопасность с позиции бизнеса, ведется оценка рисков. Подход позволяет получать требуемые ресурсы и принимать необходимые меры, так как комплексная защита информации на предприятии — инициатива руководства.

На первом этапе следует заручиться поддержкой руководства, а в организации работ придерживаться подхода «сверху вниз».

2. Определить состав рабочей группы.

Важно определить, какие специалисты будут принимать активное участие в работах по информационной безопасности.

Есть мнение, что можно отдать работы по ИБ на аутсорсинг и полностью сосредоточиться на текущих задачах. Это верно лишь отчасти, поскольку никакие внешние эксперты не смогут оценить реальную важность и ценность информационных ресурсов компании, они могут лишь привнести объективный взгляд со стороны. Поэтому в рабочей группе обязательно должен быть представитель владельца информационных ресурсов.

3. Определить риски.

После того как сформирована рабочая группа и получена поддержка действий от руководства, переходим к этапу управления рисками. На этом этапе необходимо:

- идентифицировать информационные активы, представляющие ценность;

- провести анализ информационных ресурсов, к защите которых предъявляются требования со стороны законодательства/отрасли;

- провести анализ информационных ресурсов на существующие уязвимости с точки зрения информационной безопасности;

- провести анализ источников угроз;

- проанализировать сами угрозы;

- оценить возможный ущерб;

- подготовить отчет для презентации руководству.

После проведения этапа должен быть составлен список определенных угроз и оценен ущерб, который может быть потенциально нанесен компании при реализации этих угроз. При расчете ущерба следует учитывать вероятность наступления тех или иных угроз.

После оценки возможного ущерба необходимо проработать риски по каждой актуальной угрозе.

4. Принять организационные меры.

На данном этапе разрабатываются политики, стандарты, руководства и инструкции, направленные на поддержание системы ИБ. Фиксируется ответственность сотрудников за нарушение требований ИБ, разглашение и нарушение конфиденциальности информации. Важно понимать, что эффективная система ИБ не может существовать без регламентов, инструкций, документов, направленных на ее поддержание.

5. Выбрать и внедрить меры и средства защиты информации.

На этом этапе осуществляется выбор средств защиты информации и оценка их эффективности. Оценка эффективности нужна для понимания, окупятся ли затраты, потраченные на СЗИ. Прибыль здесь косвенная — минимизация рисков, которые были определены ранее.

При выборе мер и средств защиты необходимо руководствоваться правилом: затраты на приобретение, внедрение, настройку, обучение специалистов, сопровождение средств защиты не должны превышать ущерба от реализации угрозы, на защиту от которой эти средства направлены.

Важно донести до пользователей необходимую информацию по ИБ доступными для них способами. Сотрудникам лучше всего показать на практике, как безопасно работать и взаимодействовать, провести презентацию или обучение. Руководству полезно будет показать убытки, которые может получить компания в случае невыполнения мер по информационной безопасности. Специалистам нужно показать, какими средствами можно пользоваться, а какими нет и почему, а также озвучить ответственность за нарушения этих мер.

7. Провести мониторинг и оценку.

После проведения всех этапов необходимо провести мониторинг и оценку результатов работ. Важно понять, насколько изменилось состояние ИБ.

Например, хорошим показателем будет появление инцидентов или вопросов по ИБ после проведения обучения сотрудников. Если до обучения обращений по инцидентам не возникало, а после обучения стали появляться инциденты, значит, оно прошло не зря.

Но на этом работа не заканчивается. Цикличность работ по ИБ связана с тем, что информационная среда очень изменчива. Происходят изменения внутри самих информационных активов, изменения в информационных технологиях, в способах обработки информации, а значит, нужно снова возвращаться к анализу рисков и актуализации системы ИБ.

Станислав Шиляев, руководитель проектов по информационной безопасности компании «СКБ Контур»

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.

Источник